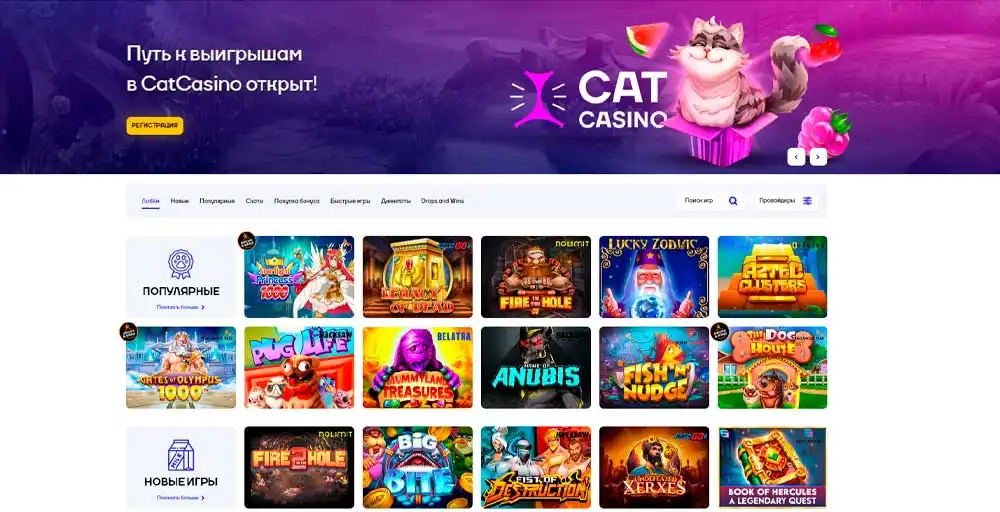

Кэт казино работает с 2019 года. Официальный сайт располагает Live Casino, онлайн-сотами и другими азартными развлечениями. Cat casino в короткие сроки стало очень популярным. Это произошло ещё и потому, что внутри площадки есть сервис, ничуть не уступающий точно такому же зарубежному онлайн-казино, но при всём при этом Кет казино рассчитано на игроков из постсоветских государств, так как позволяет открыть рублёвый счёт. Сегодня Cat casino – это игорное заведение, имеющее огромную аудиторию, которая регулярно принимает участие в крупных международных соревнованиях.

Если нужно вывести вознаграждения, то здесь помогут доступные платёжные системы. Важная деталь: вывод средств должен быть осуществлён только тем способом, которым перед этим средства вносились. Сумма выигрыша также ограничена определёнными лимитами.

Актуальное зеркало Кэт казино

Кэт казино зеркало – это альтернативный вариант попадания на официальный сат площадки catcasino, представляющий собой полную копию оригинала. Зеркало может иметь другой домен, то есть быть с другим названием адресной строки.

Такие альтернативны варианты необходимы для обеспечения оптимизации и безопасности данных пользователей в случае изменения URL. Создавая веб-портал, разработчики изначально создали несколько его вариантов. Для поисковиков зеркальным считается тот сервер, когда в поисковой строке находится подпись с WWW и без неё. Зеркало – это по сути домен, который прикреплён к основному сайту. При переходе пользователя на зеркало Cat casino, система тут же перенаправит его на главную страницу сайта.

Новички получают мега выгодные бонусы за регистрацию, 375% + 150 бесплатных вращений. Регистрация аккаунта занимает пару секунд. Введите почту и придумайте надежный пароль. Подтвердите учетные данные и можно играть на официальном сайте Catcasino.